Votre PC fait beaucoup de connexions Internet le long d'une journée, certainement ce ne sont pattoutes des connexions de confiances! Bien que certaines de ces connexions soient inoffensives, il est toujours possible que vous ayez des logiciels malveillants, des logiciels espions ou des logiciels publicitaires utilisant votre connexion Internet en arrière-plan à votre insu. Voici comment voir ce qui se passe sous le capot.

Nous allons couvrir trois façons de voir les connexions actives de votre PC. La première utilise la bonne vieille commande netstat de PowerShell ou l'invite de commande. Ensuite, nous vous montrerons deux outils gratuits, TCPView et CurrPorts, qui font aussi le travail et peuvent être plus pratiques.

Option 1: Vérifier les connexions actives avec PowerShell (ou Invite de commandes)

Cette option utilise la commande netstat pour générer une liste de tout ce qui a créé une connexion Internet dans un laps de temps spécifié. Vous pouvez le faire sur n'importe quel PC fonctionnant sous Windows, à partir de Windows XP Service Pack 2 jusqu'à Windows 10. Et, vous pouvez le faire en utilisant PowerShell ou Invite de commandes. La commande fonctionne de la même manière dans les deux.

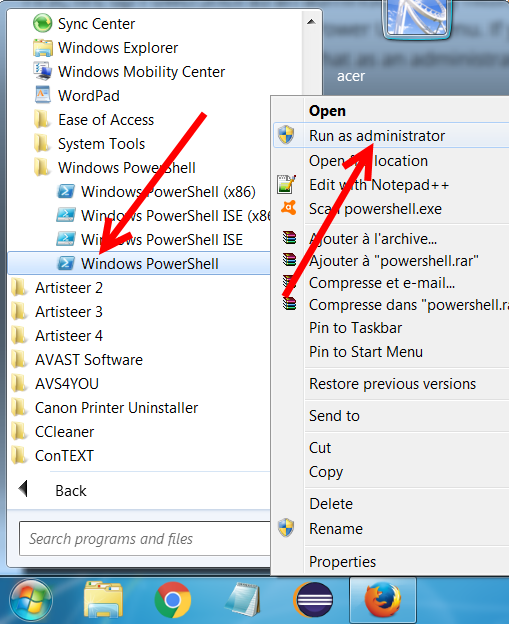

Tout d'abord, lancez PowerShell en tant qu'administrateur en appuyant sur Windows + X, puis en sélectionnant "PowerShell (Admin)" dans le menu Utilisateur avec pouvoir. Si vous utilisez plutôt l'invite de commandes, vous devrez également l'exécuter en tant qu'administrateur.

À l'invite, tapez la commande suivante, puis appuyez sur Entrée.

Nous utilisons quatre modificateurs sur la commande netstat. L'option -a lui indique de montrer toutes les connexions et les ports d'écoute. L'option -b ajoute quelle application établit la connexion aux résultats. L'option -f affiche le nom DNS complet pour chaque option de connexion, ce qui vous permet de comprendre plus facilement où les connexions sont établies. L'option 5 provoque l'interrogation de la commande toutes les cinq secondes pour les connexions (pour faciliter le suivi de ce qui se passe). Nous utilisons ensuite le symbole de tuyauterie ">" pour enregistrer les résultats dans un fichier texte nommé "activity.txt".

Après avoir émis la commande, attendez quelques minutes, puis appuyez sur Ctrl + C pour arrêter l'enregistrement des données.

Lorsque vous avez arrêté d'enregistrer des données, vous devez ouvrir le fichier activity.txt pour voir les résultats. Vous pouvez ouvrir le fichier dans le Bloc-notes immédiatement à partir de l'invite PowerShell en tapant simplement "activity.txt", puis en appuyant sur Entrée.

Le fichier texte est stocké dans le dossier \ Windows \ System32 si vous souhaitez le retrouver plus tard ou l'ouvrir dans un autre éditeur.

Le fichier activity.txt répertorie tous les processus de votre ordinateur (navigateurs, clients de messagerie instantanée, programmes de messagerie électronique, etc.) qui ont établi une connexion Internet au cours de l'exécution de la commande. Cela inclut à la fois les connexions établies et les ports ouverts sur lesquels les applications ou services écoutent le trafic. Le fichier répertorie également les processus liés à quels sites Web.

Si vous voyez des noms de processus ou des adresses de sites Web avec lesquels vous n'êtes pas familier, vous pouvez rechercher "what is (nom du processus inconnu)" dans Google et voir de quoi il s'agit. Il est possible que nous l'ayons même couvert nous-mêmes dans le cadre de notre série en cours expliquant divers processus trouvés dans le Gestionnaire des tâches. Toutefois, si cela semble être un mauvais site, vous pouvez à nouveau utiliser Google pour savoir comment vous en débarrasser.

Option2 : Vérifier les connexions actives à l'aide de TCPView

L'excellent utilitaire TCPView fourni avec la boîte à outils SysInternals vous permet de voir rapidement quels processus se connectent à quelles ressources sur Internet, et même de terminer le processus, de fermer la connexion ou d'effectuer une recherche Whois rapide pour obtenir plus d'informations. C'est certainement notre premier choix quand il s'agit de diagnostiquer des problèmes ou simplement d'essayer d'obtenir plus d'informations sur votre ordinateur.

Remarque: Lorsque vous chargez TCPView pour la première fois, vous pouvez voir une tonne de connexions de [System Process] à toutes sortes d'adresses Internet, mais ce n'est généralement pas un problème. Si toutes les connexions sont dans l'état TIME_WAIT, cela signifie que la connexion est fermée et qu'il n'y a pas de processus pour assigner la connexion, donc elles doivent être assignées au PID 0 car il n'y a pas de PID à assigner à .

Cela se produit généralement lorsque vous chargez TCPView après vous être connecté à un tas de choses, mais il devrait disparaître après la fermeture de toutes les connexions et que vous gardiez TCPView ouvert.

Option trois: Vérifier les connexions actives à l'aide de CurrPorts

Vous pouvez également utiliser un outil gratuit nommé CurrPorts pour afficher une liste de tous les ports TCP / IP et UDP actuellement ouverts sur votre ordinateur local. C'est un outil un peu plus ciblé que TCPView.

Pour chaque port, CurrPorts répertorie des informations sur le processus qui a ouvert le port. Vous pouvez fermer les connexions, copier les informations d'un port dans le presse-papiers ou enregistrer ces informations dans différents formats de fichier. Vous pouvez réorganiser les colonnes affichées dans la fenêtre principale de CurrPorts et dans les fichiers que vous enregistrez. Pour trier la liste par une colonne spécifique, il suffit de cliquer sur l'en-tête de cette colonne.

CurrPorts fonctionne sur tout depuis Windows NT jusqu'à Windows 10. Notez qu'il existe un téléchargement séparé de CurrPorts pour les versions 64 bits de Windows. Vous pouvez trouver plus d'informations sur CurrPorts et comment l'utiliser sur leur site Web.

Younes Derfoufi

CRMEF OUJDA